exe実行ファイルを模擬のマルウェアファイルとして使う

攻撃方法には、マルウェアプログラム(実行ファイル)自体を添付ファイルに含めて送るという方法もあります。この場合、拡張子が.exeであるものが多いですが、.exe以外にも、.com、.bat、.scr、.pifといった拡張子も使われます。拡張子は異なりますが、いずれも任意のプログラムを実行させることができるものです。

実行ファイルでは表示されるアイコンを偽装することもできるため、WordやPDFといったアイコンを表示するよう偽装し、見かけ上はテキストデータやWord文書などに見えるようにしたものもあります。

見た目にはプログラムではなく、普通の文書ファイルであるかのように思わせることにより、警戒心を解かせようというのが狙いです。メール本文の巧妙さと合わせることにより、マルウェアであることが更に見破りにくくなるので、攻撃する側からすると、相手を騙しやすいものが作りやすい方式と言えます。

実行ファイルを使う場合の模擬訓練実施の仕組み

[auth]実行ファイルを使う場合は、自身で作成したプログラムを用いることができるため、誰が開封したかを特定する仕組みも、任意の仕組みを使うことができます。これは大きな利点です。Webビーコンを使う方式では訓練対象者ごとに添付ファイルを作成する必要がありますが、実行ファイルではそのようなことをしないで済むようにすることができます。訓練対象者ごとにファイルを作り、メールに添付して送る手間を考えると、この手間が省けるのは大きいと思います。

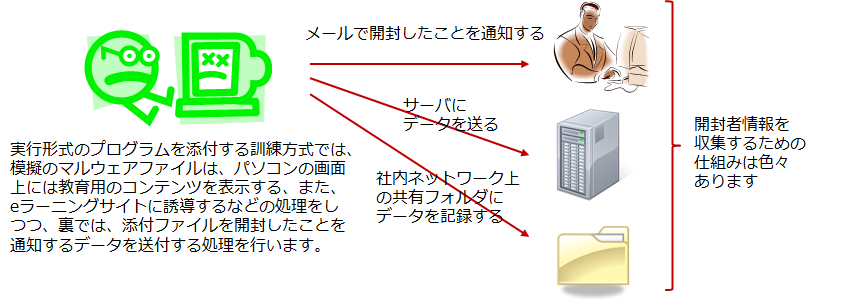

実際の方式としては、Webビーコン方式と同様、サーバにリクエストを送る仕組みもあれば、SMTP方式版の「標的型攻撃メール対応訓練実施キット」のように、メールを使って開封者情報を送る仕組みもあります。同一のネットワーク内に閉じた形で訓練を実施するのであれば、共有フォルダ上に開封者情報を出力するといった仕組みも考えられるかと思います。

このように、実行ファイルを使う場合は、誰が添付ファイルを開封したか?を特定する仕組みとして、どのような方法を使うか?を考え、まずはその仕組みを実行ファイルに組み入れることになります。

また、実行ファイルを使う場合は、それが実行された際に、画面上に何を表示するか?も考える必要があります。何も表示されないと、何度も添付ファイルを開いたり、添付ファイルを開いた後、どうすればいいかわからなくなってしまう人が出てしまいますので、添付ファイルを開いた後にユーザが行うべきアクションがわかるよう、誘導してあげることが必要になります。

このための方法としては、以下のようなものがあります。

- メッセージダイアログを表示する

- 専用の画面を表示し、文章や図、動画などを織り交ぜた教育用コンテンツを表示する

- eラーニングサイトに自動的にアクセスする

実行ファイルを作成するためのツールとしては、exe形式ファイルを出力でき、且つ、開封者情報を出力する仕組みが実装できるものであれば、どのようなツールを用いても構いません。プログラムを作成できる方であれば、この点については解説するまでのことはないでしょう。

ちなみに、添付ファイルが実行されたら、eラーニングサイトに誘導するような仕組みとするのであれば、VBScriptを使ってプログラムを作成し、それをフリーソフト(MakeExe)を使ってexe実行ファイルにするという方法もあります。この方法ではプログラム開発用のソフトをインストールしないで済むので、比較的手軽にexe実行ファイルを作ることができます。

なお、「標的型攻撃メール対応訓練実施キット」では、開封者情報を出力する仕組みと、教育用コンテンツを表示する仕組みを実装したプログラムテンプレートが用意されており、Microsoftから提供されている無償の開発ツール「Visual Studio Express for Desktop」を使用して、簡単にexe実行形式ファイルを作成することができます。仕組みの部分は既に出来上がっていて、表示される文言(訓練実施担当者の連絡先など)などを変えればいいだけとなっているので、変更箇所が少なければ、5分もあれば、訓練メールに添付できる実行ファイルが作れるようになっています。

実行ファイルを使うに際しての注意事項

実行ファイルを模擬のマルウェアとして使用する場合、以下のような点に注意する必要があります。

- 実行ファイルのアイコンを偽装するには 実行ファイルを作成する場合、素の状態では画面に表示されるアイコンは普通のユーザーには見慣れないものとなってしまうので、そのままメールに添付したのではすぐに怪しいファイルと気づかれてしまいます。このため、実行ファイルのアイコンをWordのアイコンにするなどの「偽装」を行います。

- プログラムを難読化しておく

- 忘れた頃に実行される可能性も考慮する

「Visual Studio Express for Desktop」をはじめとする、Microsoftが提供する開発ツール「Visual Studio」では、アイコンを自由に変更してexe実行ファイルを作成することができますが、既に出来上がっているexeファイルのアイコンを変える方法として、フリーソフトの「IconChanger」など、アイコンを変更するソフトを使う方法があります。

なお、アイコンの使用に際しては、アイコンの著作権に違反する使い方とならないよう注意してください。

実行ファイルは逆コンパイルをすることにより、元のプログラムを復元することができます。プログラム開発の知識が必要なため、誰にでもできるというわけではありませんが、プログラムの内容によっては、第三者に見られてしまうと困るという場合もあるでしょう。このため、実行ファイルを作成する際は、プログラムの難読化ツールを用いて、容易には判別ができないようにしておくことをお勧めします。

「コード難読化」などのキーワードでGoogle検索をすれば、ツールを探すことができますが、代表的なツールである「Dotfuscator」は、使える機能が限られるという制限はあるものの、無償で使えるバージョンがあります。

訓練メールと訓練メールに添付した模擬のマルウェアファイルは、訓練対象者が消さない限りはパソコンに残ることになるため、訓練実施後、忘れた頃になって添付ファイルが開かれるということもあります。

理由としては、ユーザーがメールを受信してから、大分時間が経過してから気づいて開くといったケースや、もう一度模擬のマルウェアファイルを開いてみたいといった好奇心から開くケースなどがありますが、添付ファイルが開かれることによって、開封者情報の送信処理などが行われることになるため、訓練実施期間終了後に、このような処理が発生してしまうのは都合が悪いということであれば、所定の期日以降は処理が実行されないようにしておくなどの対処をしておくようにします。

[/auth]

→次の記事へ( Windowsのショートカットを模擬のマルウェアファイルとして使う )

標的型メール訓練をPDCFAサイクルとして実施するためのイロハをまとめています。訓練実施が初めてという方は是非ご一読下さい。

標的型メール訓練をPDCFAサイクルとして実施するためのイロハをまとめています。訓練実施が初めてという方は是非ご一読下さい。