スクエニを騙るフィッシングメールが、未だに送られている現実

昨日(2014年7月4日)、スクウェア・エニックスを騙るフィッシングメールが送られてきました。1年以上前から公式サイトなどで注意喚起されているメールですが、未だに送られてきているということは、未だに引っかかってしまう人がいるということでしょう。

このようなメールが届いた時、あなたの会社やご家庭では、誰もが適切な対処を取れると自信を持って言えるでしょうか?

これからご紹介するメールをフィッシングメールと見破ることができない人がいるようだと、このメールよりも巧妙に細工されている標的型メールが送られてきたら、被害に遭う可能性はかなり高いと言って良いかもしれません。

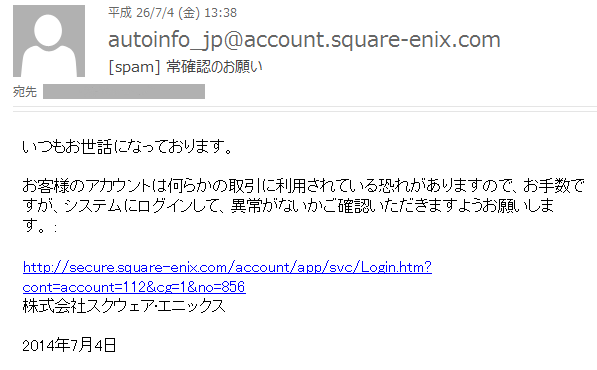

これがスクエニを騙るフィッシングメール

以下は、実際に届いたメールです。[SPAM]と付いているのは、メール受信時にそう判定されたからで、実際には「常確認のお願い」がメールのタイトルになります。

メール本文の内容は以下の通りで、文章自体は自然な日本語になっています。記載されているURLリンクのドメイン名もスクウェア・エニックスのものなので、メール本文だけだと、騙されてしまう人もいるのではないでしょうか。

「常確認」などという言葉は使わないので、タイトルを見ればここで「変だな」と気づくと思います。

メール本文も、普通ならヘッダ・フッタなどをきちんと設定し、企業から公式に送られるメールとしてふさわしい様式になっているはずなので、メールマナーをきちんと身につけている方であれば、書かれている文章に惑わされることなく、怪しいことに気づくと思いますが、何も知らないと、スクエニから送られてきたものだと思い込んでしまう人もきっといると思います。

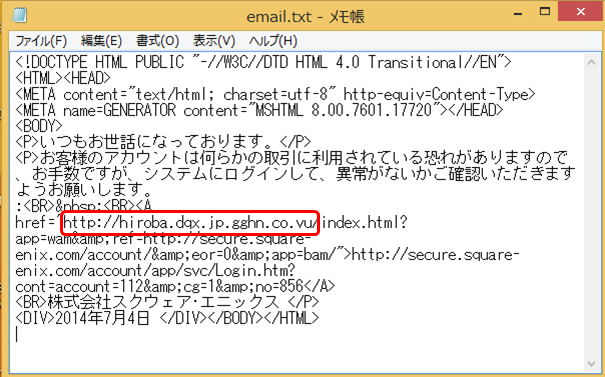

このメールはHTMLメールになっているので、実際の内容を見てみると、以下のようになっています。

メール本文で見えるリンクはスクウェア・エニックスのURLですが、実際のアクセス先はvuドメイン(バヌアツ共和国)のアドレスとなっています。さすがに日本の企業が明確な理由もなくバヌアツ共和国のドメインを使うなどとということはありえないので、スクエニから送られたものではないことは明らかだとわかります。

他国のドメインを利用するといえば、地球温暖化に伴う海面上昇により、いずれは水没してしまうと言われている南太平洋の島国「ツバル」のtvドメインがあります。tvドメインが取得可能になった時は、○○.tvといった、テレビ番組名を直感的に伝えられるドメイン名が使えるということで、日本でも注目を集めたことがありました。

ドメイン名について掘り下げていくと、「トリビアの泉」のような話は幾つもあるのですが、そもそもドメイン名の仕組みについて知らない人も多いと思いますので、vuの文字を見ても、それがバヌアツ共和国のドメインということに気がつかないということはあると思います。

リンク先URLのサブドメイン名部分に、ドラゴンクエストの実際のサイトのドメイン名が設定されているのも、vuドメインについて知らない人に、「システムの設定か何かの関係でリンク先のURLがこうなっているんだろう」などと思わせることが狙いなのではないかと推察されます。

ちなみに、このリンク先にアクセスすると、以下の通り、ドラゴンクエストのログイン画面を模したフィッシングサイトが表示されます。ログインボタンと新規登録のボタン以外は、実際のスクエニのサイトにリンクするようになっていましたので、何も知らない人だと、フィッシングサイトであることに気がつかないのではないかと思います。

メールの内容に騙されてこのサイトにアクセスし、ログインIDとパスワードを入力してログインしたら一巻の終わり。IDとパスワードを盗まれて、犯罪者に好き放題やられてしまうことになるわけです。

<注意書き>

フィッシングメールなどに記載されているURLを興味本位でクリックすると、マルウェアに感染させられたりする恐れがありますので、安易にクリックするべきではありません。今回、上記の画面を表示させるに際しては、専用の検証環境を用意し、マルウェアなどを仕込まれてしまうようなことがっても大丈夫なよう、また、その様な兆候があればすぐにキャッチできるよう監視ツールなどを用意し、最悪のことがあっても被害を受けることがない状態にした上で、画面のキャプチャを行っています。

興味本位や正義感から、あえてリンク先にアクセスしてみる方もいるかと思いますが、アクセスすることで、IPアドレスや使用しているブラウザなどの情報が知られてしまったり、マルウェアを仕込まれてしまう恐れもありますので、最悪のケースに対処できるだけの知識と備えをしないでアクセスするようなことは危険な行為と言えます。

企業内でセキュリティ教育を行う際には、こうした行為の危険性についても伝えていくことが重要だと考えます。

メールマナーとドメイン名の知識は最低限身につけておくべきです

今回送られてきたメールをフィッシングメールと見破れるかどうかは、メールマナーとドメイン名に関する知識をちゃんと身につけているかどうかだと思います。

LINEやtwitterなどで、短文のやり取りに慣れてしまっていて、きちんとしたメールなどあまり書かないというケースだと、普段の感覚から、おかしいと気づかないかもしれません。

また、ドメイン名の仕組みについて全く知らなければ、URLを見てもおかしいと気づくことはないでしょう。

今回の場合はメールタイトルが「常確認」となっているので、ここで気づくかもしれませんが、タイトルがきちんとしたものだったら、全く気がつかないかもしれません。

これが手の込んだ標的型メールになると、メールのタイトルも本文も、かなりきちんとしたものになるので、もっと気がつかないと言うことになると思います。もし、あなたの組織では、メールマナーもドメイン名に関する知識も本人任せという状況であるとしたら、こうした知識が身に付いていないという方もいらっしゃるかもしれません。

メールマナーやドメイン名に関する知識なんて、もはや常識じゃないの?と思うかもしれませんが、意外と知らない人は多いものです。

先日も「標的型メール」という言葉を知らないという経営者の方がいらっしゃいました。セキュリティ担当者のように、セキュリティに関する情報に触れている人からすれば、知っていて当たり前のことも、そうした情報に触れる機会を持たない人からすれば、見たことも聞いたこともないということは十分ありえるということです。標的型メールが減るどころか増える一方なのも、こうした状況を反映しているということなのだと思います。

少なくともメールマナーとドメイン名の知識が身に付いていれば、フィッシングメールや標的型メールを見破ることができる確率は格段に高まるはずです。

メールマナーとドメイン名の知識習得に関しては個人任せになっている組織であれば、従業員の知識レベルがどれくらいであるか一度調査されるか、社内報を配布するなどして、知識レベルの底上げを図ることをお薦めします。

→次の記事へ( どんな手を使ってでも稼ぎたいと考える人達にカモられないために )

標的型メール訓練をPDCFAサイクルとして実施するためのイロハをまとめています。訓練実施が初めてという方は是非ご一読下さい。

標的型メール訓練をPDCFAサイクルとして実施するためのイロハをまとめています。訓練実施が初めてという方は是非ご一読下さい。